PAM – Privileged Access Management

Dzisiaj konta uprzywilejowane pozostają słabym punktem zarówno dla zagrożeń wewnętrznych (błędów, nieodpowiedzialnych pracowników, kontaktorów, serwisantów) jak i jako cel ataków hakerskich, które są coraz częstsze oraz bardziej skomplikowane. Wraz ze wzrostem ilości systemów oraz przetwarzanych danych wzrasta ilość użytkowników uprzywilejowanych.

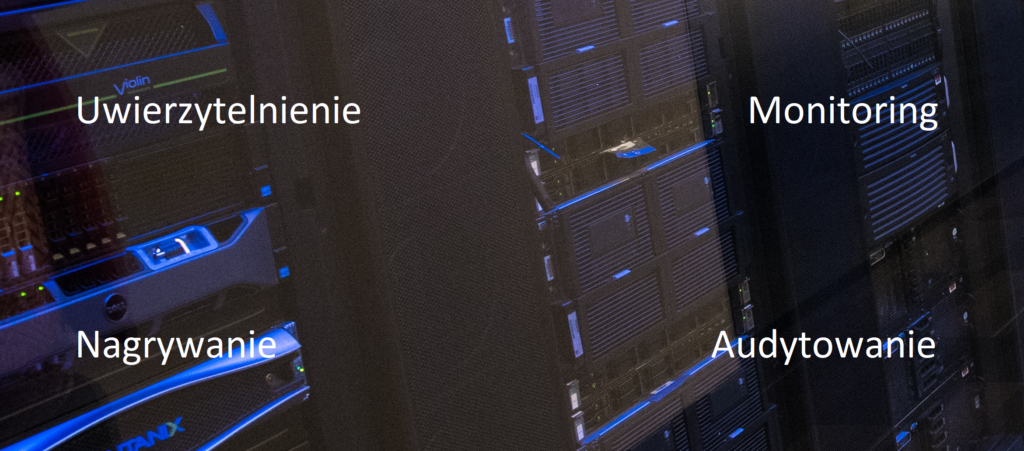

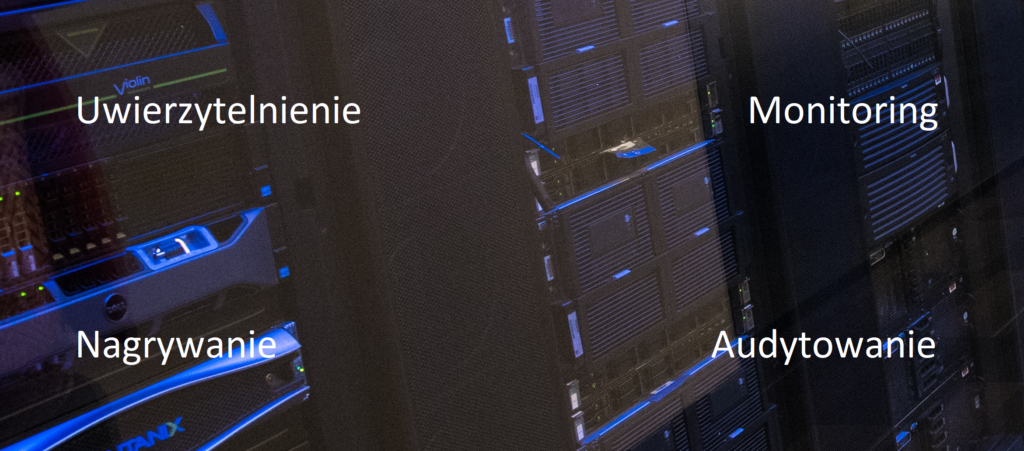

Ponieważ większość tych systemów zawiera dane wrażliwe i bardzo cenne dla organizacji, kluczowe jest lepsze bezpieczeństwo i audytowanie aktywności użytkowników posiadających wysokie uprawnienia. Konieczna jest zmiana podejścia z pełnego zaufania to monitorowania i kontroli czyli zastosowanie systemu klasy PAM zbudowanego w oparciu o cztery filary:

- Uwierzytelnienie

- Monitoring

- Nagrywanie

- Audytowanie

Uwierzytelnienie

Monitoring

Nagrywanie

Audytowanie

Wymienione funkcjonalności są kluczowe do rozpoczęcia efektywnego zabezpieczenia pracy uprzywilejowanych użytkowników zarówno z zespołów administrator wewnętrznych jak i zewnętrznych kontaktorów i serwisantów. Ich wdrożenie pozwoli również spełnić politykę bezpieczeństwa oraz inne regulacje prawne i branżowe.

Uwierzytelnienie

Uwierzytelnienie zapewni możliwość zdefiniowania dostępu dla uprzywilejowanych użytkowników oraz systemów i protokołów, które będą dla nich dostępne. Dodanie tego rodzaju kontroli do pojedynczej konsoli zapewni możliwość centralnego zarządzania bezpieczeństwem. Rozwiązanie PAM powinno zostać również zintegrowane z istniejącymi usługami katalogowymi.

Korzyści dla bezpieczeństwa są oczywiste. Można usunąć potrzebę współdzielenia haseł do kont uprzywilejowanych. Hasła zostaną zdeponowane w bezpiecznej części systemu. Rozwiązanie klasy PAM powinno także umożliwiać proste wnioskowanie o jednorazowy, na określony czas lub stały, dostęp uprzywilejowany do konkretnego systemu i dać możliwość definiowania polityki haseł.

Monitoring

Skuteczne monitorowanie uprzywilejowanej aktywności użytkownika jest kolejnym ważnym elementem zwiększający bezpieczeństwo. Korzystając z systemu klasy PAM można zobaczyć aktywność administratorów i serwisantów w czasie rzeczywistym, szybko identyfikując, kto jest połączony i z którym zasobem oraz szczegółowo monitorując ich działania podczas tej sesji. A ponieważ można przypisać dostęp do konkretnej tożsamości, użytkownicy stają się odpowiedzialni za swoje zachowanie. Alerty w czasie rzeczywistym pozwalają na szybką reakcje.

Nagrywanie

Ważnym aspektem śledzenia aktywności jest możliwość rejestrowania sesji użytkownika. To pomaga przeanalizować i zrozumieć zaistniałe incydenty lub naruszenia. Nagrywanie sesji jest również przydatne jako dowód w przypadku postawań sądowych, analiz śledczych lub szkoleń nowych użytkowników. Nagrania pozwalają odtworzyć pełny obraz aktywności sesji użytkownika w dowolnym zasobie sieciowym.

Audytowanie

Audytowanie

Ostatnim, ale równie ważnym filarem systemu klasy PAM jest kontrolowania aktywności sesji uprzywilejowanych. Audyt pomoże osiągnąć zgodność z przepisami i regulacjami. Raporty te mogą również wzbogacić informacje systemu SIEM. Przyczyni się to do lepszej kontroli działań IT i zarządzania ryzykiem.

Efektywność system zarządzania dostępem uprzywilejowanym wpłynie znacząco na podniesienie poziomu bezpieczeństwa kont uprzywilejowanych. To z kolei wpłynie na ograniczenie możliwych wektorów ataku. Przedsiębiorstwa lub instytucje, które muszą spełnić wysokie wymagania compliance oraz regulacje prawne lub branżowe w zakresie cyberbezpieczeństwa dostaną postaci systemu PAM narzędzia do realizacji tych zadań.

Do napisania artykułu wykorzystano materiały partnera – firmy Wallix (www.wallix.com).