1. Czym jest Redundancja

Redundancja jest to nadmiarowość w stosunku do minimalnej struktury wystarczającej do pracy systemu informatycznego. Dotyczy to zarówno software (połączone bazy danych czy klastry) jaki i hardware (switche, serwery, okablowanie). W zależności od konfiguracji stosuje się ją z paru powodów:

– zwiększenie bezpieczeństwa przez przechowywanie tych samych danych w wielu punktach nawet oddalonych od siebie geograficznie

– zwiększenie niezawodności systemu przez zwielokrotnienie połączeń, urządzeń sieciowych oraz serwerów pełniących tą samą funkcję

– zwiększenie wydajności systemu przez rozłożenie obciążenia pomiędzy wieloma punktami dystrybucyjnymi

2. Zalety Redundancji

Jak już wspomniano powyżej, istnieją 3 główne zalety wykorzystywania zwielokrotnienia w systemach informatycznych.

Pierwszą z nich jest chęć zabezpieczenia danych przed ich utratą. Nie trudno wyobrazić sobie sytuację, gdy pojedynczy dysk w serwerze przestaje działać a wszystkie informacje na nim zawarte znikają. Oczywiście można w takiej sytuacji próbować je odzyskać ale po pierwsze, niektóre lub wszystkie sektory uszkodzonego dysku mogą już nie nadawać się do odczytu a po drugie wiąże się to z czasem potrzebnym na jego wykonanie. Zazwyczaj w takiej sytuacji firma nie jest w stanie normalnie funkcjonować co może w znacznym stopniu odbić się na jej funkcjonowaniu oraz postrzeganiu jej przez kontrahentów.

Rozwiązaniem tego problemu jest powielenie danych na wielu dyskach połączonych ze sobą za pomocą RAID-u. Taką funkcjonalność oferują serwery oraz macierze dyskowe.

Rys. 2. Serwer

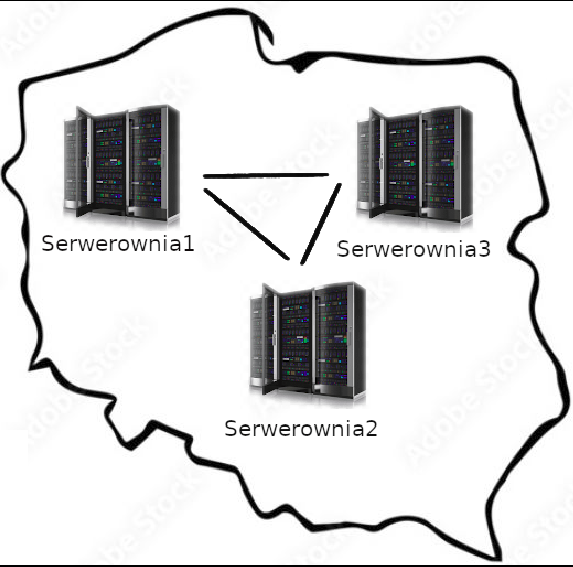

Co jednak jeśli takie urządzenie ulegnie zniszczeniu np. z powodu burzy czy pożaru. I tutaj redundancja całego środowiska (serwerowni) jest rozwiązaniem. W takim przypadku tworzy się wiele centrów danych, zazwyczaj w różnych lokalizacjach geograficznych połączonych ze sobą w klaster. Takie rozwiązanie daje pewność że nawet tak pesymistycznym scenariuszu jak zniszczenie jednej z serwerowni nie doprowadzi do utraty danych.

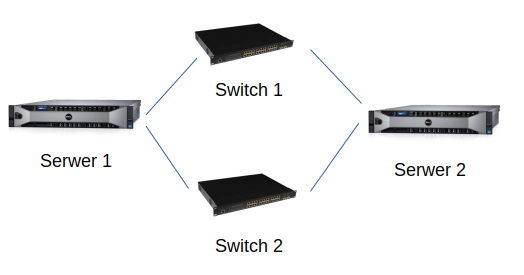

Kolejną zaletą redundancji serwerów oraz urządzeń sieciowych jest zwiększenie niezawodności środowiska. Odpowiednie skonfigurowanie klastra sprawi, że w przypadku awarii jednego z jego węzłów lub połączeń między nimi usługi prawie natychmiast zostaną przeniesione do kolejnego sprawnego serwera. Użytkownik korzystający z nich może nawet nie zauważyć że jakiś element przestał działać. Należy jednak zaznaczyć, że aby osiągnąć wysoki poziom niezawodności należy także odpowiednio powielić wszystkie urządzenia sieciowe oraz okablowanie w taki sposób aby wyeliminować pojedyncze punkty awarii.

Redundancję można także wykorzystać do poprawy wydajności systemów informatycznych. W tym przypadku wchodzą w grę rozwiązania oparte zarówno o hardware jaki i software. Dzięki odpowiedniej konfiguracji klastra oba jego węzły mogą pracować jednocześnie dzieląc między siebie obciążenie. Pozwala to w znacznym stopniu poprawić wydajność. Można w ten sposób poprawić także przepustowość sieci dzięki zastosowaniu Multipaf-u lub Bond-u, który w skrócie łączy wiele ścieżek sieciowych zwiększając przepustowość łącza. Nawet prędkość odczytu i zapisu danych można poprawić przez zastosowanie odpowiedniego RAID-u lub w przypadku Linux-a skonfigurowanie wielu dysków przy użyciu dynamicznego partycjonowania Stiped LVM. Dzięki temu będą one prawować jak jedna pamięć masowa o zwiększonej wydajności.

3. Wady Redundancji

Zastosowanie redundancji oprócz zwiększenia skomplikowania środowiska niesie za sobą jedną, ale istotną wadę. Mianowicie znacząco zwiększa ona koszt całego systemu a jest on tym większy im więcej węzłów będzie miał klaster oraz ile dodatkowych połączeń będzie między serwerami.

4. Podsumowanie

Zastosowanie redundancji niesie za sobą wiele korzyści od zwiększenia bezpieczeństwa danych po podniesienie niezawodności i wydajności systemu. Wszytko zależy od ilości urządzeń i zastosowanej konfiguracji.

Podczas planowania wdrożenia tego typu rozwiązania należy jednak wziąć pod uwagę o wile większy koszt całego środowiska.