Spokojne wakacje z ITCH

Dziś w ramach cyklu „Spokojne wakacje z ITCH” zatrzymamy się chwilę przy serwerach plików. Większość firm korzysta z serwerów plików a wiele z nich ma je oparte o system Microsoft Windows. Przedsiębiorstwa przechowują na nich zarówno ważne, kluczowe dla organizacji dane finansowe, projekty strategiczne, listy klientów, dostawców jak i mniej ważne pliki wykorzystywane w codziennej pracy. Ich ilość przyrasta każdego dnia. Te pliki, a w zasadzie zawarte w nich dane, stanowią wartość firmy i należy je chronić. A zagrożeń czyha sporo.

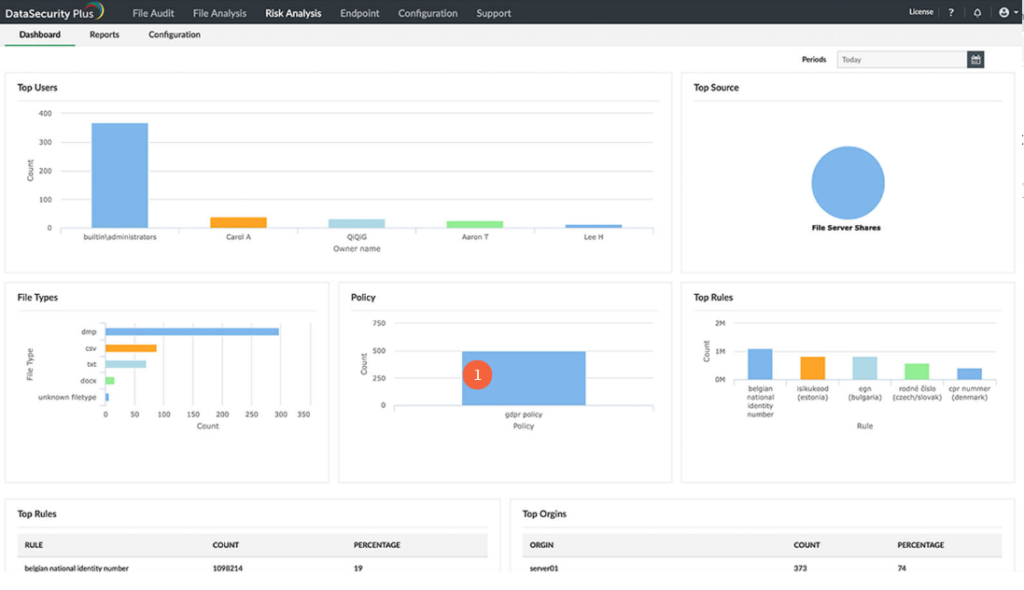

W dalszej części zostaną opisane przypadki zastosowania systemu ManageEngine DataSecurity Plus do podniesienie bezpieczeństwa przechowywanych w plikach informacji.

Zacznijmy jednak od tego do czego służy DataSecurity Plus:

• umożliwia wykrywanie, analizowanie i śledzenie informacji wrażliwych takich jak dane osobowe, które mogą być przechowywane w plikach, folderach lub udziałach;

• zapewnia wykonywanie inspekcji, monitorowanie i otrzymywanie alertów w czasie rzeczywistym o wszystkich dostępach do plików i zmianach wykonanych w środowisku serwerów plików;

• pozwala na analizę i identyfikacje powtarzalnych, przestarzałych i nieistotnych danych (ROT) aby uporządkować serwer plików i obniżyć koszty przechowywania.

W jednym pakiecie otrzymujemy rozwiązanie, które możemy wykorzystać do zwalczania zagrożeń wewnętrznych, zapobiegania utracie danych i spełniania wymagań zgodności.

Kwarantanna ransomware

Ransomware to zaawansowane złośliwe oprogramowanie, w którym dane są przetrzymywane jako zakładnicy do momentu zapłacenia okupu. Ransomware może być bardzo niebezpieczne dla organizacji, ponieważ może skutkować ujawnieniem lub trwałą utratą poufnych informacji biznesowych. Jednym z najczęstszych sposobów infekcji organizacji przez oprogramowanie ransomware są wiadomości e-mail typu phishing, zainfekowane strony internetowe i złośliwe pliki.

Wielokrotne modyfikacje plików w krótkim czasie i dowody szyfrowania to dwie znamienne oznaki oprogramowania ransomware. Korzystając z kilku prostych wzorców, DataSecurity Plus może wcześnie wykryć te oznaki i odpowiednio zidentyfikować ataki. Wystarczy wykonać poniższe kroki, aby skonfigurować automatyczny mechanizm reagowania na zagrożenia DataSecurity Plus, tak aby blokował każdy atak ransomware od samego początku:

- Ustawiamy limit progowy i określamy liczbę zdarzeń do monitorowania (np. „100 modyfikacji plików w ciągu jednej minuty”).

- Ustawiamy wykluczenia, aby zignorować pojedyncze pliki, typy plików specyficzne dla organizacji i foldery w celu selektywnego monitorowania i aby zmniejszyć liczbę fałszywych trafień.

- Konfigurujemy powiadomienia e-mail i podajemy jeden lub więcej adresów e-mail, na które chcemy wysyłać powiadomienia.

- Wskazujemy skrypt, który ma zostać uruchomiony gdy przekroczony zostanie próg (np. „{Lokalizacja_instalacyjna} \ bin \ alertScripts \ triggershutdown.bat% nazwa_serwera%”), który zamyka zainfekowany system. Można również uruchamiać inne skrypty, które wyłączają konto użytkownika, sieć lub jeden ze skryptów dostosowanych do potrzeb organizacji.

Ustawiamy limit progowy i określamy liczbę zdarzeń do monitorowania (np. „100 modyfikacji plików w ciągu jednej minuty”).

Ustawiamy wykluczenia, aby zignorować pojedyncze pliki, typy plików specyficzne dla organizacji i foldery w celu selektywnego monitorowania i aby zmniejszyć liczbę fałszywych trafień.

Konfigurujemy powiadomienia e-mail i podajemy jeden lub więcej adresów e-mail, na które chcemy wysyłać powiadomienia.

Wskazujemy skrypt, który ma zostać uruchomiony gdy przekroczony zostanie próg (np. „{Lokalizacja_instalacyjna} \ bin \ alertScripts \ triggershutdown.bat% nazwa_serwera%”), który zamyka zainfekowany system. Można również uruchamiać inne skrypty, które wyłączają konto użytkownika, sieć lub jeden ze skryptów dostosowanych do potrzeb organizacji.

Wykrywanie zmian uprawnień do pliku

Dlaczego warto dowiedzieć się, kto zmienił uprawnienia do plików?

Po pierwsze aby mieć pewność, że tylko odpowiedni użytkownicy i grupy mają dostęp do poufnych plików. Po drugie aby monitorować, czy użytkownik zwiększa swoje uprawnienia dostępu do poufnych lub zastrzeżonych plików. I po trzecie aby zapewnić, że minimalne uprawnienia przypisane użytkownikowi są ściśle zgodne z jego rolą w organizacji.

Dlaczego natywna kontrola Windows nie jest preferowana? Ponieważ ilość dzienników rośnie gwałtownie, dlatego należy je często archiwizować lub czyścić. Dodatkowo Windows natywnie nie oferuje scentralizowanych funkcji kontroli plików w wielu środowiskach serwerów plików. Nie oferuje również wbudowanych możliwości generowania raportów w celu spełnienia wymagań zgodności.

Ze względu na to, że natywna kontrola Windows rejestruje wszystkie zdarzenia, nie zapewnia dużej pomocy w zakresie wyszukiwania wymaganych informacji lub potwierdzania zgodności ze standardami zgodności. DataSecurity Plus pokonuje te ograniczenia i zapewnia kompleksowe rozwiązanie do kontroli plików, które można skonfigurować i zainstalować w ciągu kilku minut.

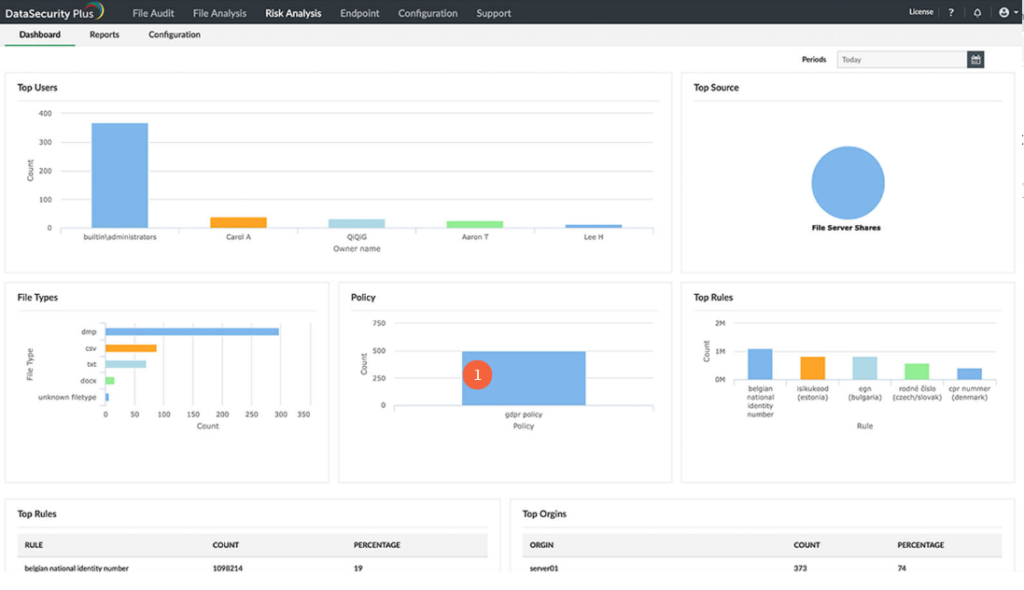

Narzędzie do compliance i oceny ryzyka danych

DataSecurity Plus umożliwia lokalizowanie wrażliwych danych i analizowanie ich podatności na zagrożenia za pomocą oceny ryzyka danych. Umożliwia również klasyfikacje plików, zapewniając w ten sposób ich niezbędną ochronę.

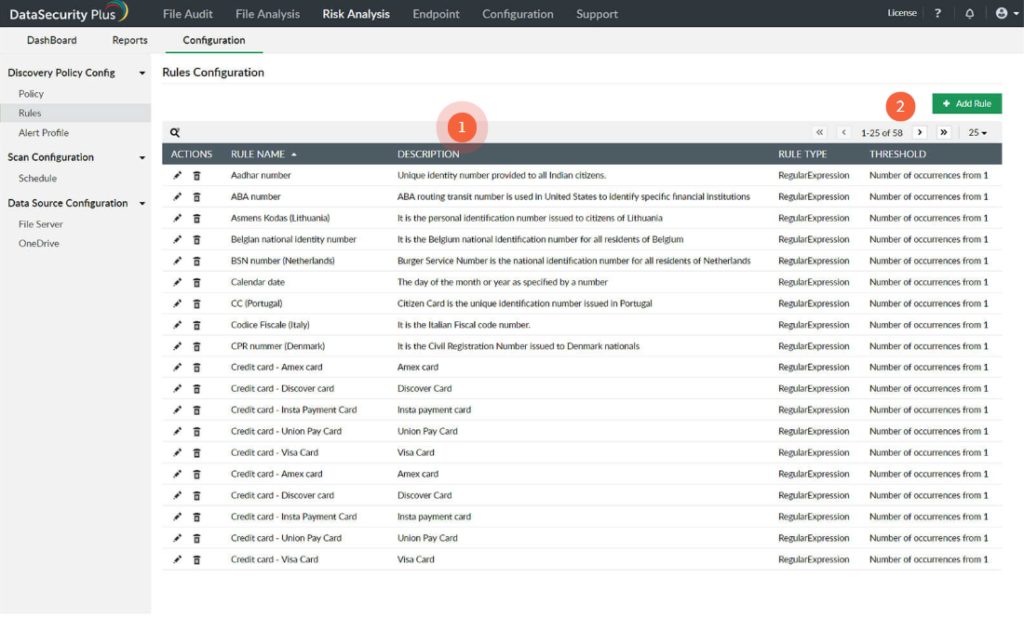

DataSecurity Plus umożliwia lokalizowanie danych wrażliwych specyficznych dla organizacji przechowywanych na serwerach plików, poprzez tworzenie niestandardowych reguł i zasad wykrywania danych. Można również skorzystać z raportów dotyczących wrażliwych danych, w tym ich rodzaju, lokalizacji i ilości poufnych danych przechowywanych w każdym pliku. Uruchamianie skanowania w poszukiwaniu danych w regularnych odstępach czasu pozwala na utworzenie i utrzymanie spisu najbardziej wrażliwych danych organizacji.

DataSecurity Plus zapewnia zautomatyzowaną klasyfikację plików zawierających wrażliwe dane, aby lepiej zrozumieć, które pliki wymagają podwyższonych środków bezpieczeństwa danych. Poprzez skanowanie przyrostowe nowych i ostatnio zmodyfikowanych plików, można skrócić czas skanowania danych i zminimalizować ryzyko martwych punktów, w których można ukryć informacje umożliwiające identyfikację. Dzięki temu można analizować ryzyko związane z plikami, przeglądając szczegółowe informacje na temat ilości i rodzaju zawartych w nich danych osobowych.

DataSecurity Plus pozwala na uniknięcie ryzyka niezgodności i związanych z tym kar poprzez generowanie okresowych raportów na temat lokalizacji i ilości poufnych danych przechowywanych w twoim środowisku. Wykorzystując wstępnie skonfigurowane reguły, możemy odkryć dane osobowe regulowane przez RODO, takie jak numery PESEL, numery dowodów osobistych i innych.

IT Challenge jest partnerem o najwyższym statusie partnerskim – Gold, potwierdzającym nasze doświadczenie i kompetencje w zakresie produktów ManageEngine. ManageEngine DataSecurity Plus to kompleksowe, intuicyjne i atrakcyjne cenowo rozwiązanie.

Zapraszamy do kontaktu z naszymi inżynierami oraz działem sprzedaży na sales@itch.pl.

sales@itch.pl.

sales@itch.pl

useful content

Wykorzystano materiały partnerów: ManageEngine i MWT Solution.