Spokojne wakacje z ITCH

Spokojne wakacje z ITCH

Zdecydowana większość firm opiera swoje środowisko o narzędzia Microsoft takich jak Active Directory, Exchange, Sharepoint.

Zdecydowana większość firm opiera swoje środowisko o narzędzia Microsoft takich jak Active Directory, Exchange, Sharepoint.

Dziś skupimy się na systemie poczty elektronicznej MS Exchange zainstalowanego lokalnie we własnej serwerowni lub dostępnego jako usługa chmurowa O365. Zapraszamy do zapoznania się z tym jak możemy w szybki sposób raportować i audytować zmiany w wspomnianych systemach z wykorzystaniem rozwiązań ManageEngine.

Dziś skupimy się na systemie poczty elektronicznej MS Exchange zainstalowanego lokalnie we własnej serwerowni lub dostępnego jako usługa chmurowa O365. Zapraszamy do zapoznania się z tym jak możemy w szybki sposób raportować i audytować zmiany w wspomnianych systemach z wykorzystaniem rozwiązań ManageEngine.

Poniżej zadania, które powinien spełniać system monitorowania i raportowania:

Poniżej zadania, które powinien spełniać system monitorowania i raportowania:

- Umożliwiać śledzenie przychodzące i wychodzące wiadomości e-mail, monitorowanie rozmiaru skrzynek pocztowych, wykonywanie analizy ruchu Exchange i utrzymywanie spamu z dala od skrzynek pocztowych dzięki raportom o ruchu pocztowym, zawartości skrzynki pocztowej i raportach dotyczących rozmiaru skrzynki pocztowej.

- Udostępniać raporty monitorowania w czasie rzeczywistym dotyczących bazy danych i serwera Exchange oraz zapewnić zdrowie Exchange i płynną funkcjonalność ról serwera.

- Śledzić ruch ActiveSync w swojej organizacji poprzez uzyskiwanie szczegółowych raportów na temat korzystania z ActiveSync, żądań synchronizacji, szczegółów zasad, informacji o stanie i szczegółów urządzenia.

- Śledzić liczbę wiadomości wysyłanych i odbieranych przez każdy serwer Exchange za pomocą raportów ruchu serwera.

- Monitorować istotne statystyki folderów publicznych programu Exchange Server za pomocą kompleksowych raportów folderów publicznych.

- Generować raporty dotyczące list dystrybucyjnych, a także wyświetlaj ruch dla każdej dystrybucji, uruchamiając raport ruchu list dystrybucyjnych!

Umożliwiać śledzenie przychodzące i wychodzące wiadomości e-mail, monitorowanie rozmiaru skrzynek pocztowych, wykonywanie analizy ruchu Exchange i utrzymywanie spamu z dala od skrzynek pocztowych dzięki raportom o ruchu pocztowym, zawartości skrzynki pocztowej i raportach dotyczących rozmiaru skrzynki pocztowej.

Udostępniać raporty monitorowania w czasie rzeczywistym dotyczących bazy danych i serwera Exchange oraz zapewnić zdrowie Exchange i płynną funkcjonalność ról serwera.

Śledzić ruch ActiveSync w swojej organizacji poprzez uzyskiwanie szczegółowych raportów na temat korzystania z ActiveSync, żądań synchronizacji, szczegółów zasad, informacji o stanie i szczegółów urządzenia.

buy

Śledzić liczbę wiadomości wysyłanych i odbieranych przez każdy serwer Exchange za pomocą raportów ruchu serwera.

Monitorować istotne statystyki folderów publicznych programu Exchange Server za pomocą kompleksowych raportów folderów publicznych.

Generować raporty dotyczące list dystrybucyjnych, a także wyświetlaj ruch dla każdej dystrybucji, uruchamiając raport ruchu list dystrybucyjnych!

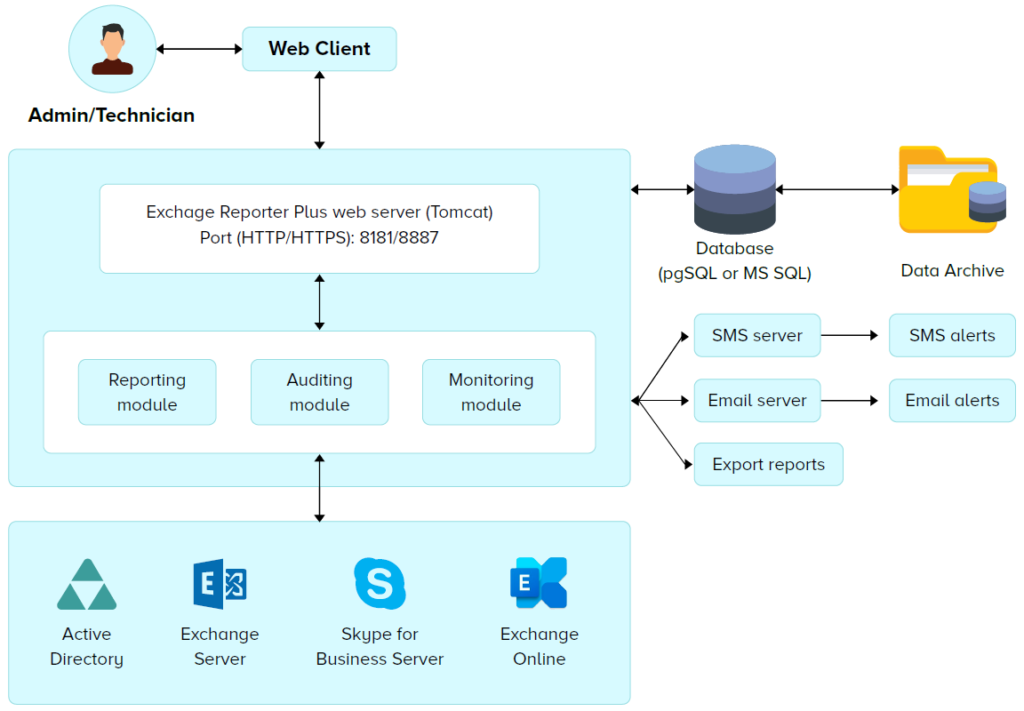

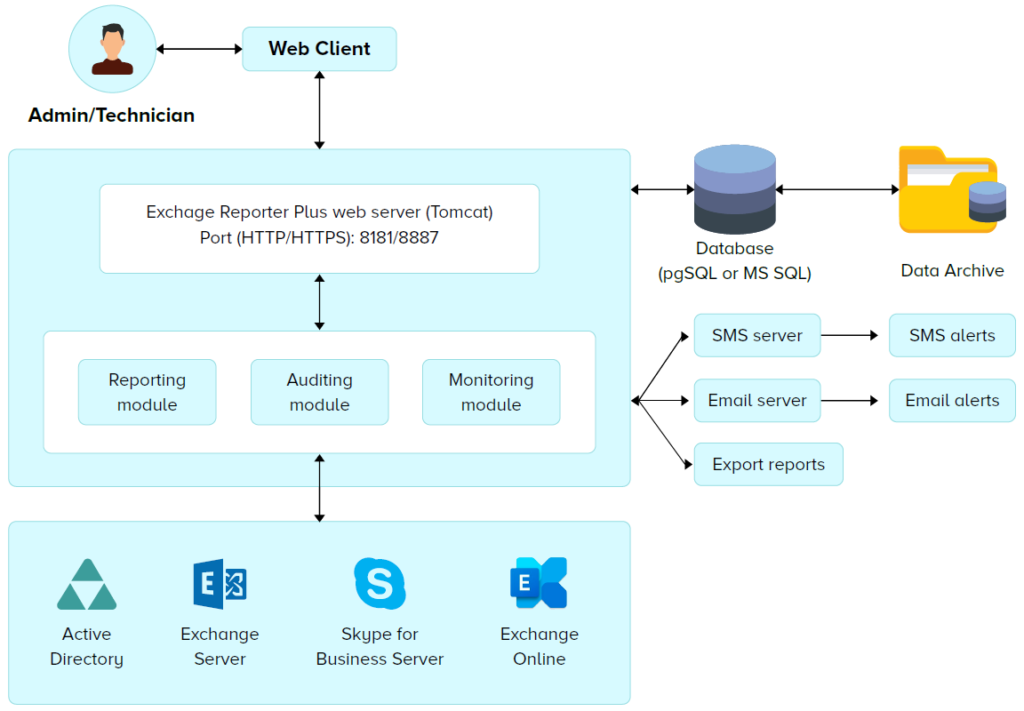

Takim właśnie narzędziem jest ManageEngine Exchange Reporter Plus, który oparte o przeglądarkę internetową umożliwia analizę i raportowanie systemu Exchange. Rozwiązanie posiada mnóstwo gotowych raportów, pozwalających na dokładną i dogłębną analizę każdej infrastruktury poczty elektronicznej Exchange, od rzeczy błahych jak wielkość skrzynki do zaawansowanej analizy zawartości skrzynek pocztowych, uprawnień do nich i ruchu wewnątrz i poza domenę. Poniższy rysunek przedstawia architekturę systemu.

Takim właśnie narzędziem jest ManageEngine Exchange Reporter Plus, który oparte o przeglądarkę internetową umożliwia analizę i raportowanie systemu Exchange. Rozwiązanie posiada mnóstwo gotowych raportów, pozwalających na dokładną i dogłębną analizę każdej infrastruktury poczty elektronicznej Exchange, od rzeczy błahych jak wielkość skrzynki do zaawansowanej analizy zawartości skrzynek pocztowych, uprawnień do nich i ruchu wewnątrz i poza domenę. Poniższy rysunek przedstawia architekturę systemu.

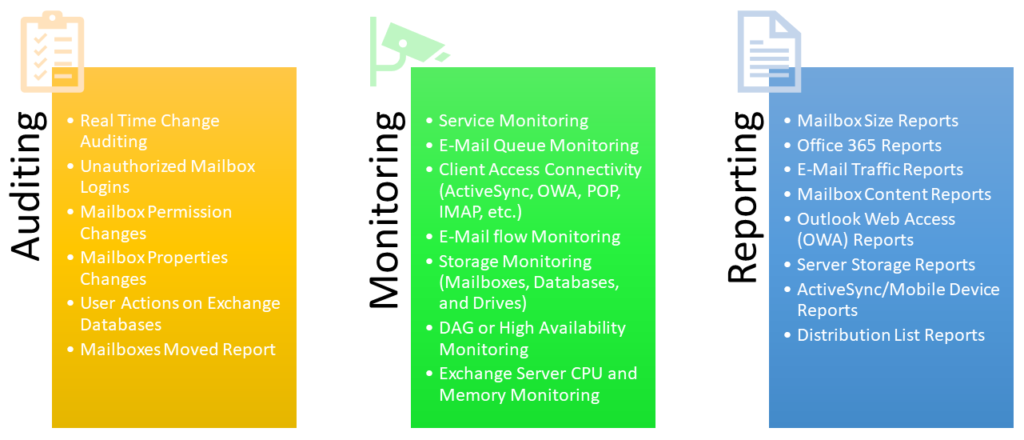

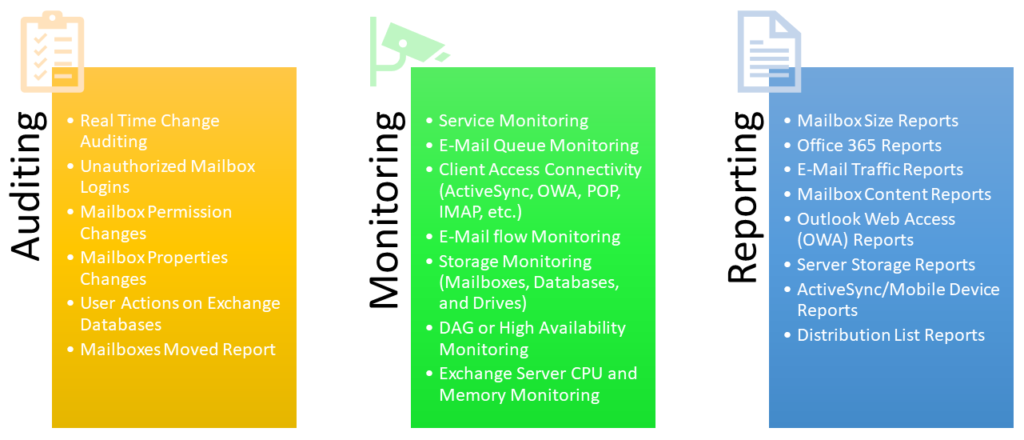

System posiada szeroki wachlarz funkcjonalności, które można podzielić na trzy: audytu, monitorowania i raportowania. Funkcja audytu serwera Exchange pozwala na kontrolę wszelkich nieautoryzowanych prób logowania do skrzynek pocztowych lub zmian uprawnień skrzynek pocztowych. Raport programu Exchange Reporter Plus dotyczący uprawnień skrzynek pocztowych pozwala administratorowi Exchange na zarządzanie w wydajny sposób uprawnieniami skrzynek pocztowych. Te standardowe raporty stanowią istotne narzędzie pozwalające na szybki przegląd uprawnień przypisanych do skrzynek pocztowych i użytkowników, a co za tym idzie, wpływają na bezpieczeństwo zawartych w skrzynkach pocztowych informacji. Raporty dotyczące dostępów do skrzynek, zwłaszcza współdzielonych, raporty z ruchu wiadomości oraz raporty ze słów kluczowych – to wszystko pomoże nam odnaleźć przyczynę wycieku danych.Exchange Reporter Plus pozwala na identyfikację podejrzanych wiadomości – zarówno przychodzących jak i wychodzących z organizacji, a tym samym odfiltrowanie podejrzanych domen w ruchu sieciowym i emailowym. Jak każdy system raportujący, Exchange Reporter Plus umożliwia szybkie odnalezienie zasobu (w tym przypadku skrzynki mailowej) będącego źródłem problemu.

Poniżej zestawienie funkcji:

System posiada szeroki wachlarz funkcjonalności, które można podzielić na trzy: audytu, monitorowania i raportowania. Funkcja audytu serwera Exchange pozwala na kontrolę wszelkich nieautoryzowanych prób logowania do skrzynek pocztowych lub zmian uprawnień skrzynek pocztowych. Raport programu Exchange Reporter Plus dotyczący uprawnień skrzynek pocztowych pozwala administratorowi Exchange na zarządzanie w wydajny sposób uprawnieniami skrzynek pocztowych. Te standardowe raporty stanowią istotne narzędzie pozwalające na szybki przegląd uprawnień przypisanych do skrzynek pocztowych i użytkowników, a co za tym idzie, wpływają na bezpieczeństwo zawartych w skrzynkach pocztowych informacji. Raporty dotyczące dostępów do skrzynek, zwłaszcza współdzielonych, raporty z ruchu wiadomości oraz raporty ze słów kluczowych – to wszystko pomoże nam odnaleźć przyczynę wycieku danych.Exchange Reporter Plus pozwala na identyfikację podejrzanych wiadomości – zarówno przychodzących jak i wychodzących z organizacji, a tym samym odfiltrowanie podejrzanych domen w ruchu sieciowym i emailowym. Jak każdy system raportujący, Exchange Reporter Plus umożliwia szybkie odnalezienie zasobu (w tym przypadku skrzynki mailowej) będącego źródłem problemu.

Poniżej zestawienie funkcji:

IT Challenge jest partnerem o najwyższym statusie partnerskim – Gold, potwierdzającym nasze doświadczenie i kompetencje w zakresie produktów ManageEngine. ManageEngine Exchange Reporter Plus to kompleksowe, intuicyjne i atrakcyjne cenowo rozwiązanie.

IT Challenge jest partnerem o najwyższym statusie partnerskim – Gold, potwierdzającym nasze doświadczenie i kompetencje w zakresie produktów ManageEngine. ManageEngine Exchange Reporter Plus to kompleksowe, intuicyjne i atrakcyjne cenowo rozwiązanie.

Zapraszamy do kontaktu z naszymi inżynierami oraz działem sprzedaży na sales@itch.pl.

Zapraszamy do kontaktu z naszymi inżynierami oraz działem sprzedaży na

sales@itch.pl

sales@itch.pl

.

Wykorzystano materiały partnerów: ManageEngine i MWT Solutions.

Wykorzystano materiały partnerów: ManageEngine i MWT Solutions.